先日、社員50名程度の取引先PCがエモテット(Emotet)に感染し、調査、駆除を行った。

具体的に起こった現象を記録したいと思う。同様の被害発生時の参考になれば。

なお記事内にPC画面の写真をいくつかつけていますが、画面キャプチャを取ってもウイルス感染したPCをネットワークにつなぐことができず、またUSBメモリなどでも移したくなかったので全て「画面の写真を撮る」という手段で記録しています。そのため写真が見づらいものもありますが、参考程度に見てもらえたら助かります。

現象の発生

現象が始まったのは2022年5月19日深夜。

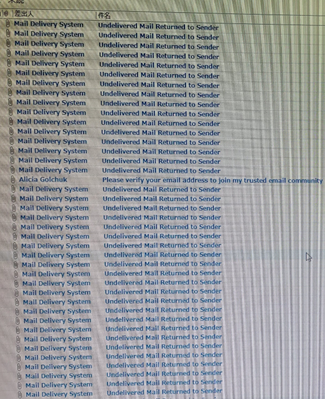

5月20日の朝メールボックスを開くと大量のメールを受信していたとのこと。

どうやらメールが宛先不明で戻ってきている(不達返信)様子。

メールの大量着信が始まったのが5月19日深夜だった。このPCに設定されているメールアドレスからスパムメールがランダムな宛先へ大量に送信され、存在しないアドレスの場合は戻ってきているが、中には存在するアドレスにヒットしているものもあるようで、送信トレイの中に入っているメールもある。

なおこの現象が起こっているPCは50台ほどあるPCのうち1台のみ。

初手の対応

取引先においては、過去にも同様の現象が起こったことがありその際に「メールパスワードを変更する」という対応で大量受信が収まったため今回も同様の対応を行っていた。

過去のケースでは感染した時点のパスワードを抜き取り親元サーバに送信するタイプのマルウェアだったため上記対応で暫定的な対応とできたが、エモテットは一度感染するとPCに常駐し定期的に情報を書き換えて何度も親元サーバに情報を送るタイプのため、今回の対応としては不適切だった。

まずはネットワークから分離するという対応を取らなかったことが判断ミスと言えるが、仕事が完全に止まってしまうこと、またエモテットという引き出しがなければ難しいのかもしれない。

初手の対応後

上記対応後、稀に不達返信が着信するものの大量メールの着信は減少。数週間このまま様子を見て、現象の再発がなければ本現象が起こっていない他アカウントに対しても念のためパスワードを変更する、という方針を立てる。

後に弊社にてログを解析すると、稀にある不達返信は現象発生日に送信されたメールの送信キューの残存が再送信されたためと判明。

現象の再発①

6月4日

現象が再発。再発したのは前述と同じPC。同日のうちに感染しているPCに設定してあるメールアカウントを全てメールサーバーから削除する。

メールの受信ができないと仕事が止まってしまうため、新しいメールアカウントをメールサーバーに設置し受信設定を行う。

以降、現象は発生せず。この時点で弊社に代替機の依頼連絡があり、準備を始める。

現象の再発②

6月7日

現象が再発。この時点で6/4に新設したメールアカウントを再度削除した上で該当PCをネットワークから遮断する。

以降、現象は発生せず。

6月8日

代替機を納入し、マルウェアに感染したPCは解析のため弊社に持ち帰る。

感染PCの解析

エモテット(Emotet)への感染を確認

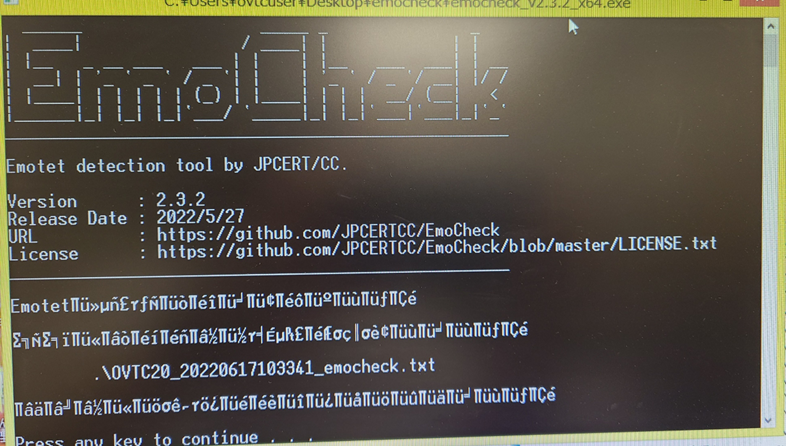

エモテット(Emotet)への感染の疑いが強まり、警視庁が配布しているエモテット専用の感染確認ツール「EmoCheck(エモチェック)」をダウンロードし実行する。

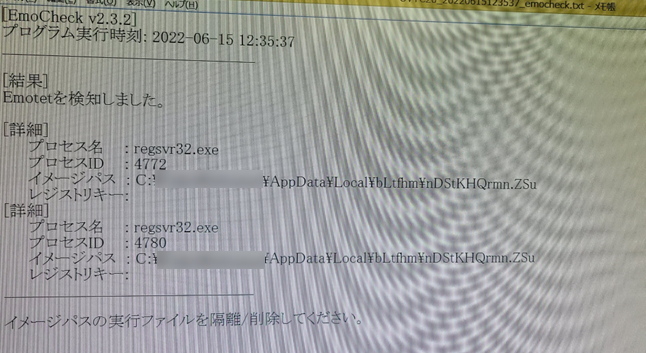

結果を確認すると「Emotetを検知しました。」

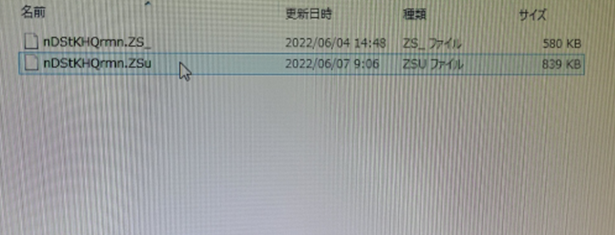

パス先に行ってみるとウイルスが仕込まれた以下のフォルダを発見。チェッカー結果の通り中には「.ZS_」「.ZSu」という拡張子のファイルが2つ存在した。

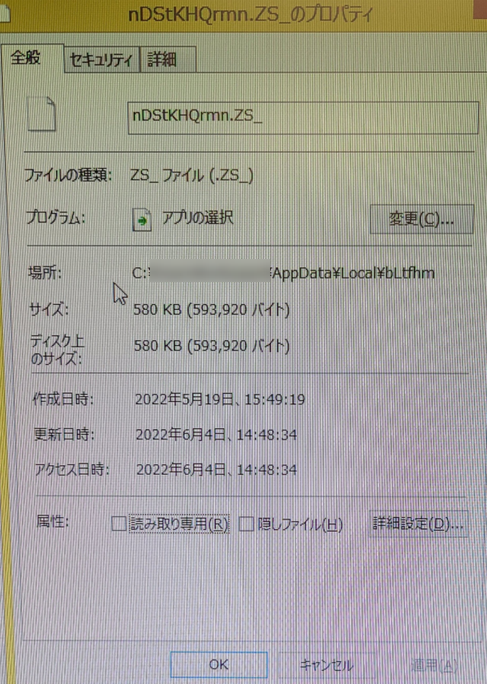

「.ZS_」のファイルのプロパティを確認すると、作成日時は「2022年5月19日15:49:19」となっている。これは大量の不達メール着信が始まった日と一致する。また更新日時は「2022年6月4日14:48:34」となっており、これは初手の対応としてメールパスワードを変えた後、現象が再発した日付と一致する。

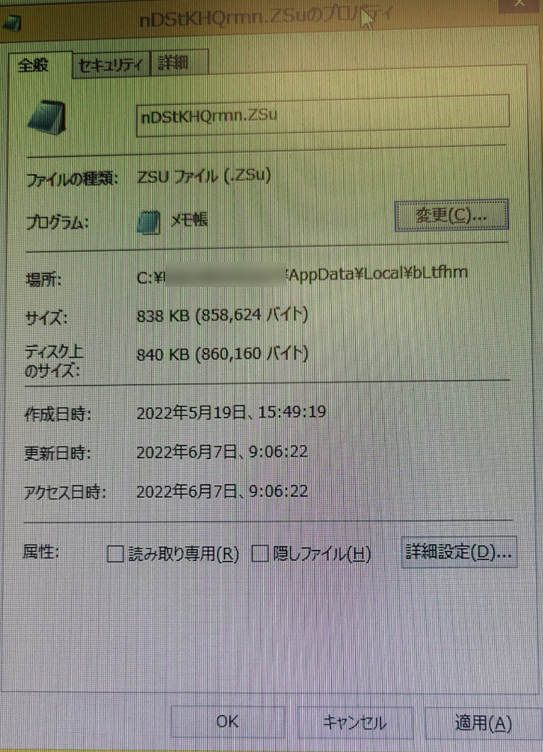

「.ZSu」のファイルも作成日時は「2022年5月19日15:49:19」。更新日時は「2022年6月7日9:06:22」で2回目の現象再発日と一致する。

更新日時が自動的に書き換わり、さらに現象の再発日と一致するということは、このファイルが自分自身をアップデートしているようだ。ファイルをアップデートして中の情報が変わっていれば情報を再送信しているのかもしれない。よって現象が再発してしまう(変わっていなくても再送信している可能性もある)。

感染の原因を確認

「.ZS_」「.ZSu」のファイルの作成日時が「2022年5月19日15:49:19」だったため、このタイミングで何らかの操作が行われたと考えられる。

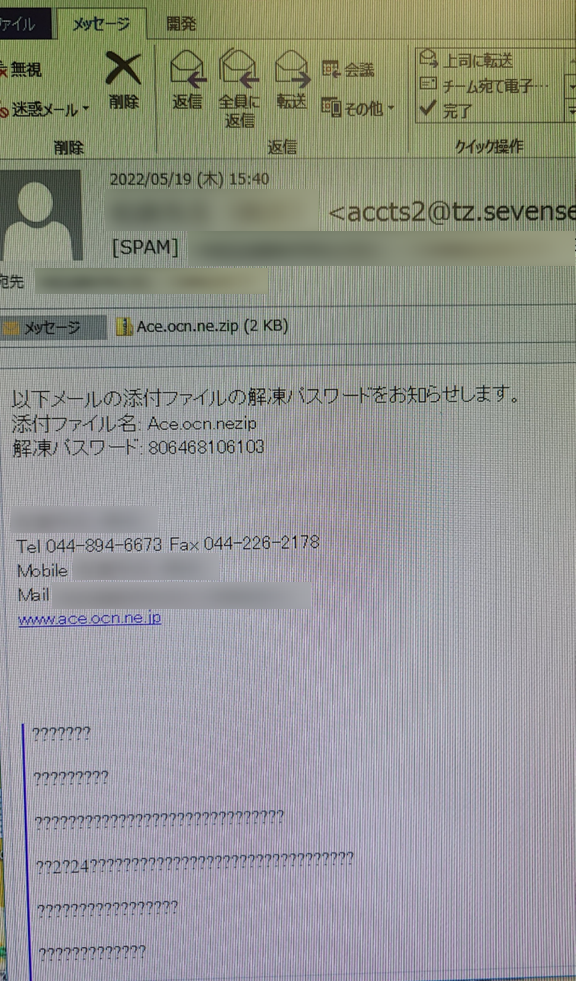

メールの受信ボックスを確認すると、「2022年5月19日15:40」に「[SPAM]xxxxx~」といういかにも怪しいタイトルのメールを発見する。添付ファイルがあり、メール本文には日本語でファイルのパスワードが記載されている。ステータスから見るに、このメールは開封されていた。

担当者はこのメールを開封した覚えはないと言うが、まあこのメールの添付ファイルにウイルスが仕込まれていることは間違いない。添付ファイルもおそらく開いている。

やっかいなのが、メール送信者としてメールボックスに表示されているのは普段実際にやり取りをしている取引先の人であること。署名などもうまくできていて、電話番号はダミーの番号だけど署名に記載のメールアドレスは本物。ただし、タイトルにしっかりとSPAMと書いてあるし、送信アドレスは送信者のアドレスではなく、ちゃんと確認すれば明らかにスパムである。

おそらくこのメールの送信者として表示されているPCが先にエモテットに感染していたのだろう。

ただ、普段スパムメールなどほとんど意識しない担当者が、知っている人からメールを着信したときに、タイトルまでしっかり読んで、かつメールアドレスまでわざわざチェックするかというと難しい。もちろんそういうことに意識的な担当者もいるだろうけど、全員が全員そういうわけではないというのが現実問題としてある。特に中小企業だと「まさか自分が標的になるなんて」という思い込みもあるだろう。

根本的な対策としてこういったスパムメールを受信しないようセキュリティを強化するか、受信して誤って開いてしまったとしても検知できるようセキュリティソフトをしっかりと入れておくことが重要となる。

セキュリティソフトのバージョンが古かった

この会社ではウイルスバスターを導入しているが確認したところこのソフトのバージョンが一つ古かった。最新のバージョンであればエモテットは検知できるので、この対応漏れが根本的な原因ともいえる。

まとめ

長くなってしまうので、解析後のPCに仕込まれたウイルスの駆除やその後の話は後編としてまとめる。

【マルウェア】エモテット(Emotet)に感染した話とその後の対策(後編)

【マルウェア】エモテット(Emotet)に感染した話とその後の対策(後編)