前編でPCがエモテットに感染したときの現象やエモテットであると確認した状況までを記載した。

【マルウェア】エモテット(Emotet)に感染した話とその後の対策(前編)

【マルウェア】エモテット(Emotet)に感染した話とその後の対策(前編)

今回は感染したPCからエモテットを駆除し、その後の対策について記録する。

なお、以降の作業はすべてネットワークからは遮断した状態で行っている。もし同様のことを試す方がいれば必ずネットワークには繋がっていないことを確認してから行うことを推奨する。

エモテットの駆除

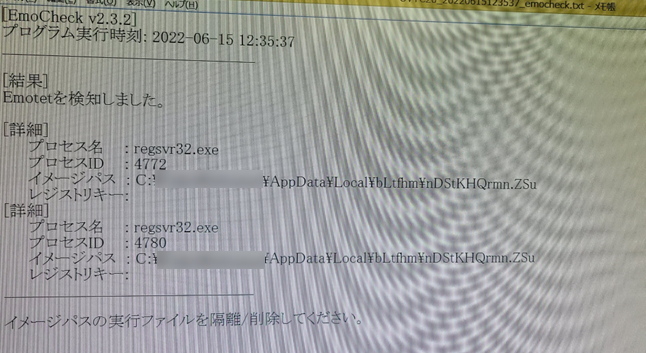

警視庁が配布しているエモテット専用の感染確認ツール「EmoCheck(エモチェック)」を使用してエモテットのファイルを特定したので、これの駆除を試みる。

まずはファイルを削除してみるが「ファイルが開かれているため削除できない」とのメッセージが出る。タスクに常駐しているのだろう。

タスクマネージャーを立ち上げ、プロセスの終了を試みる。EmoCheckが吐き出した結果ファイルに記載されているプロセス名(regsvr32.exe)を探すと確かに2件動いていた。画面の写真を取り忘れたのが口惜しい。

ただし、このregsvr32.exeはWindowsに実際に存在するもので、以下のような働きをしている。

Windows レジストリ内の DLL や ActiveX コントロールなどの OLE コントロールを登録および登録解除するためのコマンドライン ユーティリティです。

このexeが動いているということは、恐らくこの中身が書き換わっているのだと思われる。

つまりエモテットのファイルを削除するだけでは不完全で、他のファイルも書き換えられておりバックドアが仕込まれている可能性を考えるとやはり初期化するしかない。

この時点で私はファイル削除はしても無駄だと思いやめることにした。

ウイルスファイルの中身

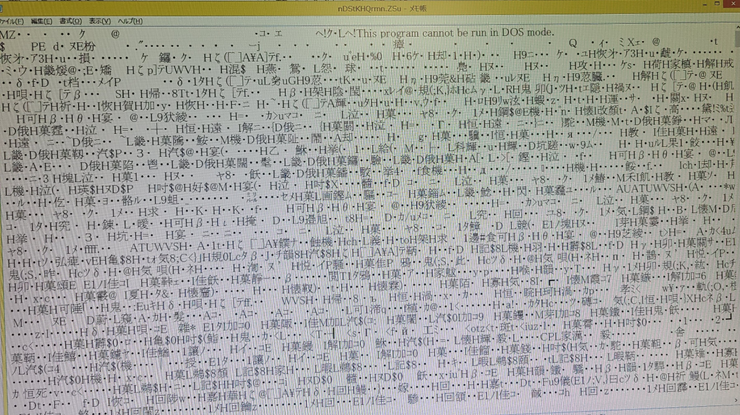

ウイルスファイルの中身を確認してみる。テキストファイルで開くと以下の通り全て文字化けしている。

スクリプトが書かれているのだろうが、解析できない。客先のPCにはスクリプトを開くソフトは入っておらず、ネットにもつなげないためインストールもできなかったので深追いすることはやめた。

PCの初期化

エモテットに感染したPCの初期化を行った。

この取引先の場合、担当者が使用するアプリなど全てインストールした状態の初期イメージを保存してあるので、ローカルで保存してあったファイルはバックドアを防ぐため復元しないが、仕事に取り掛かることができる状態にはすぐに持っていける。また重要なデータは全て共用サーバに保管するルールなのでローカル保存してあるファイルは消えても文句言わないという暗黙の了解。

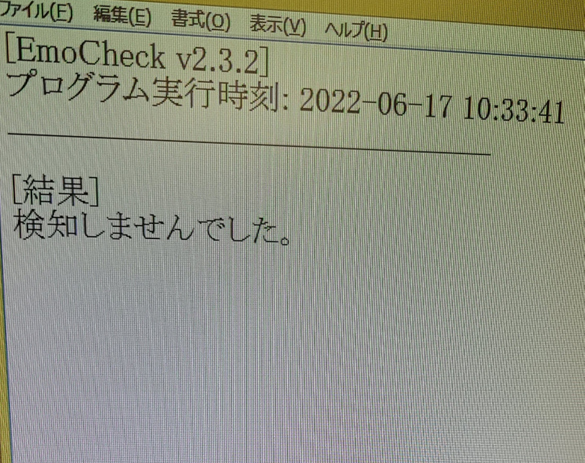

初期化したPCは再度EmoCheckを実行し検知しないことを確認。

またウイルススキャンソフトを最新版にしてフルスキャンし、安全であることを確認して担当者へ戻した。

取引先の反応

今回、ネットワークを通したウイルスの感染ではなく、受信メールの添付ファイルによる感染だったためネットワークのセキュリティ強化という話にはなっていないようだ。

一方、そもそも添付ファイルを開かなければよかった話だと担当者を責める声も上がっているようで弊社としては「今回の件は交通事故のようなものであり人為的ミスを責めるのは相応しくない。根本的な対策を見直すべきだ」と提言。なぜうちがこんな提言をしなければいけないのかはさておいて。

今後の対応

セキュリティ強化するとはいうものの、今回のような添付ファイルを防ぐにはウイルススキャンソフトを常に最新にしておく、という方法が最も有効である。他のケースも考慮するとDMZ領域を設けるなどしてセキュリティ強化を狙うこともできるが、社員50名程度の会社だとコストや運用面で難しいというのが本音のようだ。

当面はスキャンソフトの更新確認を定期的に行う、というところで着地した。

トレンドマイクロのウイルスバスターは最新版にしておけばEmotetが検知できる。セキュリティソフトの導入がまだであればおすすめ。

まとめ

以上が今回エモテット(Emotet)への感染が確認された一部始終である。

現在エモテットの被害が急増しているらしい。同様の被害があった場合の参考になれば幸いです。